Con le nostre guide pratiche e i tool indispensabili ti metti al sicuro anche dalle minacce future

Se qualcuno, qualche anno fa, ci avesse detto che un semplice allegato di posta elettronica era in grado di distruggere tutti i nostri dati archiviati nel computer avremmo subito pensato ad una bufala o ad una fake news, come si usa dire adesso. Invece, dopo l’ennesimo attacco informatico su larga scala effettuato con una nuova variante del virus Petya abbiamo la conferma che è in atto una cyberguerra a livello globale di cui neanche gli esperti di sicurezza informatica al momento riescono a prevedere gli esiti finali. Solo in Italia, ad esempio, secondo i dati riportati da Audi- web (www.audiweb.it) a dicembre 2015 i computer connessi ad Internet superavano le 10 milioni di unità, teoricamente tutti a rischio ransomware.

Attacchi su larga scala

Da quel primo avvistamento, la minaccia ransomware si è evoluta nel tempo diventando sempre più pericolosa e con un’escalation distruttiva senza precedenti, tanto che gli esperti sono sempre più concordi sul fatto che dietro questi malware non si nascondano più semplici pirati informatici ma potenti gruppi criminali o agenzie governative “deviate” il cui scopo è quello di destabilizzare l’economia e la stabilità della politica mondiale. Il caso del ransomware WannaCry che nello scorso mese di maggio ha infettato centinaia di migliaia di PC in pochi minuti mandando in crisi l’intero sistema informativo sanitario inglese è lì a testimoniarlo. Non è chiaro chi si nasconda dietro WannaCry: quel che è certo è che i suoi creatori hanno utilizzato un exploit messo a punto dall’Equation Group della NSA (l’Agenzia di Sicurezza Nazionale americana) conosciuto col nome in codice Eternal Blue che permette di sfruttare una vulnerabilità presente nel protocollo di scambio dati Server Message Block dei sistemi Windows. Lo stesso exploit sfruttato anche dall’ancora più insidioso ransomware ExPetr/NotPetya che lo scorso 27 giugno ha infettato e mandato in crisi le reti di oltre duemila organizzazioni e aziende internazionali.

L’antivirus non basta più

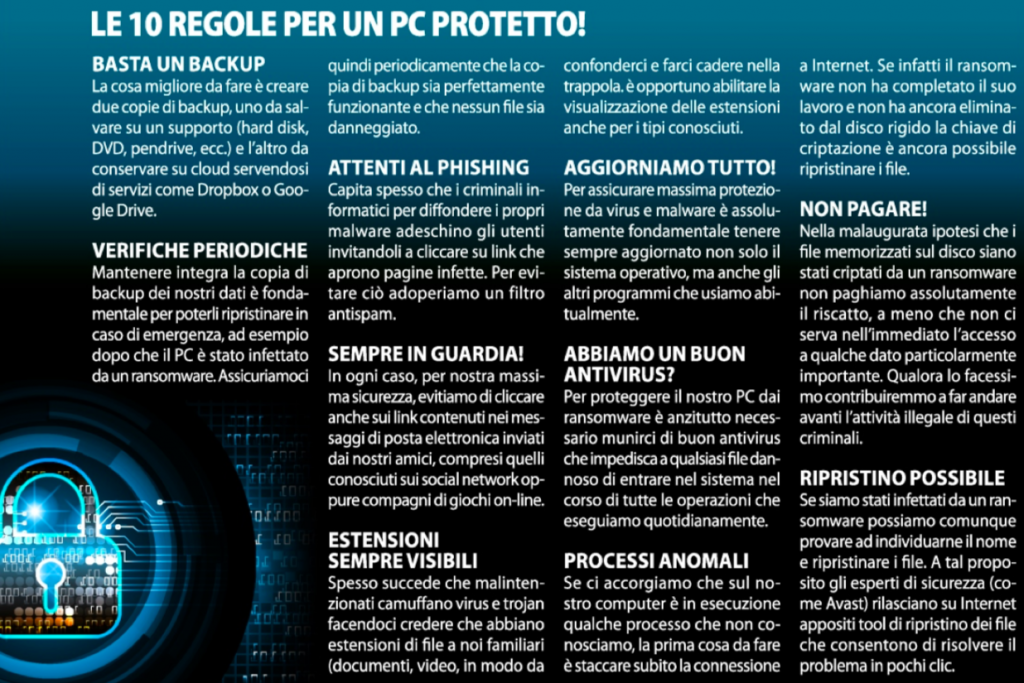

La domanda, a questo punto, nasce spontanea: quali pericoli e minacce dobbiamo aspettarci per il prossimo futuro? Difficile dirlo. Al momento, l’unico modo che abbiamo per proteggerci dai ransomware è installare una sentinella nel proprio computer in grado di segnalare e prevenire un possibile attacco. Più in generale, invece, per difendersi da tutte le minacce future è opportuno prendere le dovute precauzioni e “vaccinare” il proprio PC per renderlo immune da ogni possibile infezione. Per questo motivo nei nostri laboratori abbiamo messo a punto l’AntiHacker Toolkit 2017 contenente tutti i software necessari per contrastare e debellare ogni possibile minaccia. Con i nostri consigli e le guide pratiche che trovi durante questo articolo che solo imperoinformatico a scovato per voi, il tuo PC sarà realmente a prova di hacker!

Computer in ostaggio

Tutto inizia nel 2012 quando sulla scena informatica fece la sua comparsa il virus DocEncrypter: si trattava di un malware di nuova generazione capace di rendere inaccessibili tutti i file DOC archiviati nell’hard disk della vittima. Da allora, questa nuova tipologia di malware venne classificata come ransomware (contrazione dei termini inglesi ransom, riscat- to, e malware) ad indicare quei virus che, dopo aver infettato il sistema operativo, riescono a criptare tutti i file personali dell’utente bloccandone l’accesso fino a quando non viene pagato un riscatto richiesto dagli stessi cybercriminali creatori del virus. La diffusione di questi cryptomalware avviene, nella maggior parte dei casi, attraverso email fasulle inviate mediante massicce campagne di phishing che invitano il destinatario a cliccare su un link o ad aprire un file in allegato. Queste email vengono generate e veicolate attraverso una botnet, cioè un insieme di computer già infettati coordinati tra loto e dislocati in tutto il mondo che spediscono migliaia di messaggi simili ma con link e allegati diversificati. In questo modo le email infette riescono a raggirare i controlli degli antivirus rendendo di fatto inutile il metodo di controllo basato sulle forme virali.

CARTA D’IDENTITÀ DI UN RANSOMWARE

Sono generalmente dei malware “mutanti”. La loro mutazione si ottiene attraverso l’attivazione di le totalmente diversi dal medesimo link ad intervalli di tempo molto ravvicinati, anche nell’ordine del quarto d’ora. Da questi link vengono scaricati i file che potranno scatenare la crittografazione dei dati. Tali virus hanno un periodo di incubazione praticamente nullo. L’attivazione del cryptomalware produce immediatamente i propri effetti malevoli e dannosi come la crittografazione dei file di uso più comune quali, ad esempio: DOC, XLS, MDB, JPG, MP3 eccetera e in più di qualche occasione anche i file di backup di alcuni dei più comuni sistemi in uso. Crittografano i dati con algoritmi estremamente sofisticati come AES o RSA, con chiavi da un minimo di 128/256 bit no ad arrivare ai 2.048 bit, o più, rendendoli, di fatto, praticamente irrecuperabili. Richiedono un riscatto, in molti casi in Bitcoin, attraverso la rete anonima Tor. Visto il notevole ritorno economico, quindi, i creatori del cryptomalware hanno tutto l’interesse a variare i file portatori del malware con la massima velocità di modo che alcun software antivirus, antispyware e antimalware possa intercettarli preventivamente.

Ecco qui i migliori Tools per Avast

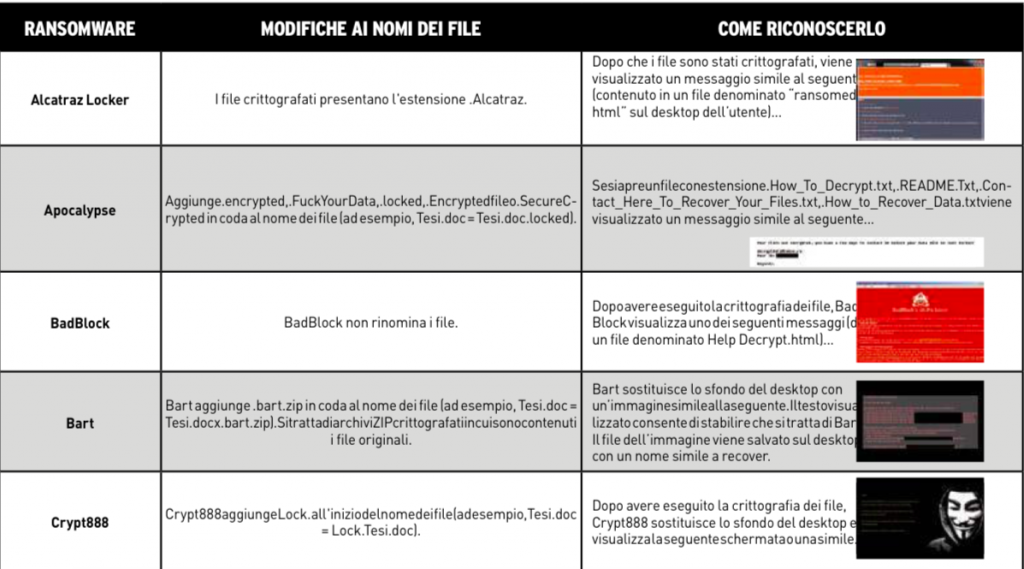

- AES_NI

- Alcatraz Locker

- Apocalypse

- BadBlock

- Bart

- BTCWare

- Crypt888

- CryptoMix (Offline)

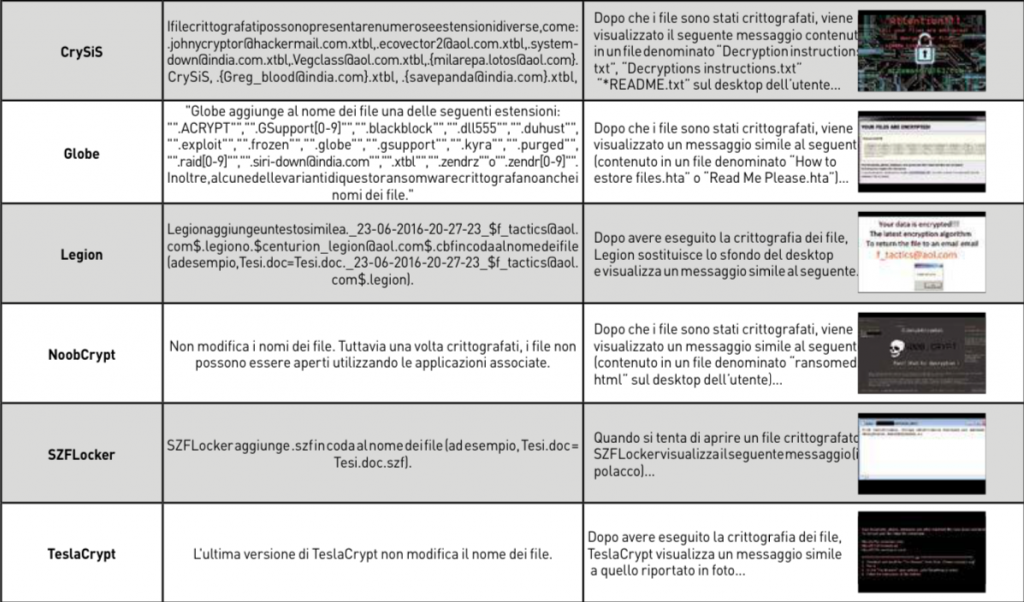

- CrySiS

- EncrypTile

- FindZip

- Globe

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Stampado

- SZFLocker

- TeslaCrypt

- XData

RIMUOVERE I RANSOMWARE GIÀ IDENTIFICATI

Sapendo chi è il nostro “nemico”, grazie agli Avast Free Ransomware Decryption Tools. Possiamo facilmente eliminarlo: basta avviare il tool di rimozione con lo stesso nome del virus e lasciare che faccia il suo lavoro.

- LEGGI ANCHE Recupera dati da un disco rotto