Avete mai fantasticato di passare davanti al bancomat e prelevare tutto il contante senza svuotare il conto in banca? Sappiate che è possibile!

IN BREVE

I bancomat non sono cassaforti impenetrabili. Ecco tutte le vulnerabilità.

GLOSSARIO DI BASE

ATM

Acronimo di Automated Teller Machine. Identifica i comuni bancomat Skimmer

GLI SKIMMER

sono dei dispositivi che, nascosti dentro i bancomat, permettono di sottrarre le informazioni delle carte inserite e relativo PIN. Venivano utilizzati soprattutto fino a qualche anno fa. Oggi sono in disuso, sostituiti dai malware che sono più affidabili.

INIZIAMO

Da quando esistono, i bancomat sono sempre stati un bersaglio molto attraente per i ladri e la cosa non stupisce: alla fine sono delle minuscole casseforti contenenti migliaia di banconote poste all’esterno delle banche.

Inevitabile che ingolosiscano i malfattori. Ecco perché con gli anni i produttori hanno cercato di renderli sempre più sicuri, rendendo la

cassaforte più difficile da aprire e dotandola di congegni che macchiano inesorabilmente le banconote se si cerca di forzarne l’apertura. Purtroppo non è stata data la stessa attenzione alla componente software, che spesso è

ancora basata su tecnologie di oltre 20 anni fa. Una scelta miope, equivalente all’installare una robustissima porta blindata in casa ma poi lasciare una finestra del piano terra spalancata e senza alcun allarme. Non a caso, oggi i ladri non hanno più bisogno di piedi di porco, ruspe o esplosivi: gli basta mettersi di fronte allo schermo e in pochi secondi “convincere” la macchina a elargire il denaro custodito, senza far

scattare allarmi né sospetti. Incuriositi dal crescente numero di truffe ai danni delle banche, abbiamo voluto capire come funzionano i bancomat, quali hardware e software usano e come mai sono in apparenza così facili da bucare, rimanendo a bocca aperta per la banalità delle contromisure messe in atto.

Attaccare la logica di un ATM è piuttosto semplice se non si usano protocolli criptati.

Basta un Raspberry Pi collegato al connettore dell’erogatore di monete.

Oltre il 90% dei bancomat sparsi per il mondo usa ancora un terminale basato sul vecchio e insicuro Windows XP

ANATOMIA DI UN BANCOMAT

Quando preleviamo del contante, tutto quello che vediamo è uno schermo, a volte touch a volte corredato da una tastiera, un lettore di carte e un erogatore di banconote. Questi componenti sono controllati da un computer che comunica con le periferiche tramite il protocollo Windows XFS (eXtension for Financial Services). Quando inseriamo una carta di pagamento nel lettore, il computer ne verifica la validità, richiede di

immettere il PIN e poi esegue le operazioni richieste dall’utente.

In caso di prelievo, il computer interroga tramite XFS i cassetti blindati contenenti il contante e, verificata la disponibilità delle banconote, attiva l’erogatore che le distribuirà. Naturalmente nessuno di questi componenti è

immediatamente accessibile ma in molti casi basta un po’ di abilità col lockpicking per riuscire ad aprirsi un varco e poter mettere mano ai componenti interni. A questo punto bastano pochi secondi per compromettere la maggior parte dei sistemi sfruttando una delle tantissime vulnerabilità ormai note. Vulnerabilità che spesso potrebbero facilmente essere tappate con un minimo di buon senso, banalmente seguendo le comuni best practice della sicurezza.

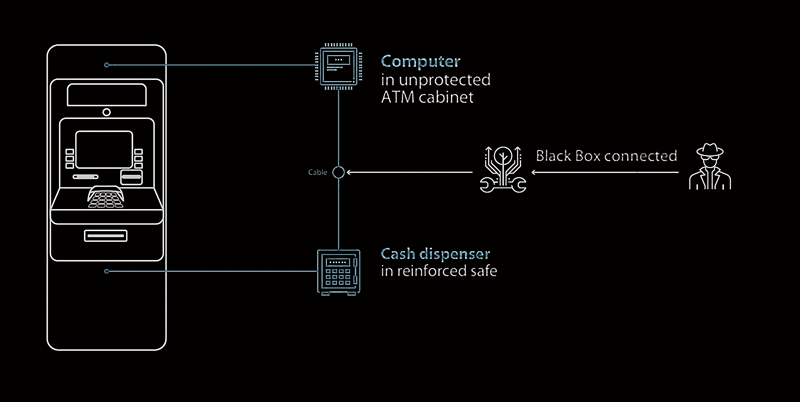

Tutto blindato tranne i cavi d iconnessione

Alcuni furbetti attorno al 2013 si sono quindi fatti venire un’idea: e se fosse possibile controllare direttamente l’erogatore, bypassando direttamente tutta la procedura di autenticazione? Per quanto possa sembrare assurdo,

ci sono riusciti facilmente costruendo dei rudimentali dispositivi chiamati black box. Sono dei comuni Raspberry Pi con del software specifico che emula il terminale e si limita a dare comandi all’erogatore e in pochi secondi permette di svuotare tutti i cassetti. Questo è possibile perché le prime implementazioni del protocollo XFS non prevedevano la criptazione dei dati, quindi diventa banale mandare comandi. Per riuscirci molto spesso basta smontare il pannello o in certi casi fare dei fori per poter accedere al connettore: lo si stacca, lo si connette alla black box e si scappa col denaro in mano, senza aver fatto scattare alcun allarme. Tempo richiesto? Una persona addestrata ci mette meno di 10 minuti.

GUARDA: INCREDIBILE MA VERO RASPBERRY SI COMPRA SU AMAZON

Proteggersi è relativamente semplice: basta passare alle nuove versioni di XFS, che implementano una robusta cifratura dei dati rendendo

inservibile la black box. Nonostante la soluzione sia semplice ed efficace, secondo uno studio realizzato da Positive Technologies ben il 64% dei

bancomat da loro testati erano vulnerabili a questo tipo di

attacchi.

La maggior parte dei bancomat non usa hard disk crittografati né protegge le connessioni di rete adeguatamente. Questo apre la via a numerosi tipi di attacchi con una banale penna USB

L’OS DEI BANCOMAT ? UN COLABRODO

Come abbiamo detto i Bancomat sono dei semplici computer. Se vi state chiedendo quale sistema operativo usano, preparatevi a delle grosse risate: girano tutti su Windows. State storcendo il naso? Aspettate perché non è ancora finita: oltre il 90% dei dispositivi si basa su Windows XP Sì, quello

che Microsoft ha smesso di supportare ormai da anni e che di conseguenza è un colabrodo dal punto di vista della sicurezza.

Certo, bisogna specificare che la versione di cui parliamo è quella per dispositivi embedded e che Microsoft ha stipulato accordi con alcuni partner che prevedevano l’estensione del supporto, ma XP è ormai talmente

anziano che è impossibile renderlo effettivamente sicuro.

A questo poi si aggiungono un sacco di leggerezze in fase di configurazione che in molti casi hanno reso la vita dei delinquenti incredibilmente più semplice. Un trucco piuttosto diffuso è quello di uscire dal Kiosk Mode di Windows e quindi avere accesso al sistema. Come si fa? Banalmente come faremmo col desktop di casa: usando combinazioni di tasti come

ALT-F4 o il classico CTRL-ALT-CANC. Ovviamente non possiamo usare la

tastiera del bancomat quindi sarà necessario avere accesso a una

delle porte PS2 o USB del computer, tramite la quale installare un HID emulator. Come abbiamo visto nel caso delle black box, riuscire ad accedere alle connessioni non è così complicato come sembra, anzi. Una volta usciti dal Kiosk Mode però ci si trova davanti a uno scoglio: nella stragrande

maggioranza dei casi i bancomat sono protetti dall’Application

Control, che impedisce di installare programmi non autorizzati. Non

sempre è configurato a dovere e spesso è possibile per leggere e

scrivere file del sistema. Questo significa che si può copiare un malware, rinominare l’eseguibile come uno dei tanti servizi autorizzati dall’Application Control e quindi prendere il controllo della macchina.

Se anche l’accesso in lettura e scrittura ai file fosse disabilitato, non mancano una serie di bachi in AP che possono essere sfruttati per ottenere lo stesso effetto, delle vulnerabilità zero day che solo recentemente sono state scoperte e non tutti hanno provveduto a patchare. In particolare, facciamo riferimento a CVE-2018-13014, CVE2018-13013, and CVE-2018-13012.

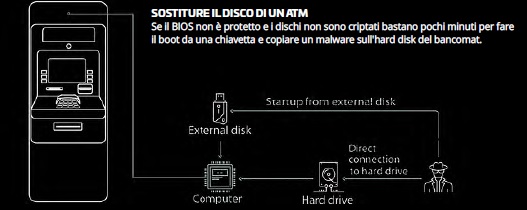

Bios non protetto e dischi non criptati

Come ben sappiamo, per proteggere al meglio un computer sono fondamentali due cose: una password del BIOS e – soprattutto

- la cifratura del disco rigido. In questa maniera, se anche qualcuno avesse in mano l’hard disk non potrebbe decifrarne il contenuto. Secondo i test effettuati da Positive Technologies, sembra che il 92% degli installatori non si preoccupi di farlo, aprendo così la via a una serie di vulnerabilità. Un attacco grezzo quanto efficace è quello di fare il boot da un’altra periferica, come un differente hard disk, una

chiavetta USB o un lettore CD: basta accedere al bios, cambiare due parametri e ci siamo. Se il disco non è protetto, basta davvero poco per copiarci sopra un malware, ripristinare la corretta sequenza di boot e richiudere tutto. Da quel momento in poi, il sistema sarà compromesso.

Hackerare Bancomat da remoto è possibile

Vari studi confermano che quasi tutti i bancomat sparsi per il mondo sono mal configurati e facilmente vulnerabili ad attacchi informatici. Tutti quelli indicati però richiedono un dettaglio non trascurabile: l’accesso, anche parziale, all’interno. Certo, abbiamo specificato che ottenerlo è relativamente semplice ma bisogna tenere conto che se anche bastano dieci minuti, non è facile non farsi scoprire dalle telecamere. Questo è vero

soprattutto in Italia, dove i bancomat sono all’interno delle mura delle banche stesse, spesso in stanze dedicate e strettamente sorvegliate.

A meno di avere dei complici fra i dipendenti dell’istituto, è praticamente

impossibile non farsi scoprire mentre si sta trafficando con l’hardware. Non è un caso se attacchi di questo tipo sono diffusi soprattutto in paesi come il Brasile o nell’Europa dell’Est, dove sono molto diffusi gli ATM autonomi, piccoli e non incastonati negli edifici, presenti in molti negozi e

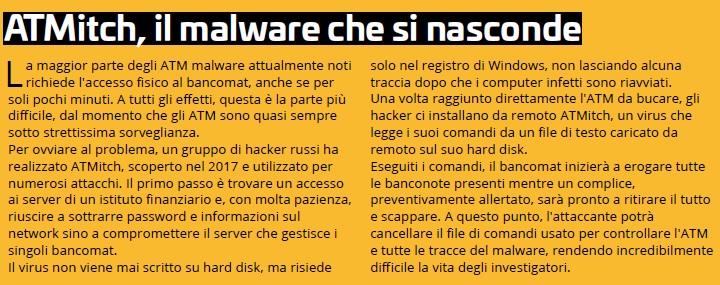

non sempre sorvegliati a dovere. Non sempre però è necessario avere accesso diretto al bancomat per installarci del malware: alla fine,

stiamo parlando di computer connessi alla rete. Può capitare di trovare bancomat inespugnabili che però comunicano con la banca attraverso apparecchiature di rete posizionate in posti facilmente accessibili e non sufficientemente sorvegliati: quando la comunicazione non è criptata, è relativamente facile per un attaccante fare spoofing della comunicazione. e installare un aggiornamento contenente un malware sul bancomat.

Uno scenario piuttosto raro, oggettivamente, ma le organizzazioni criminali non sembrano essersi date per vinte e hanno trovato il modo di hackerare direttamente i server della banca. Coi soliti vecchi trucchi: facendo phishing mirato, ottenendo l’accesso nei server e pazientemente facendo scalare l’attacco sino a poter compromettere il server CDN che si

occupa della distribuzione degli aggiornamenti degli ATM.

Si tratta di un lavoro lungo ed estremamente complesso, ma alla fine sicuramente molto efficace: senza nemmeno aver dovuto usare una chiave falsa, ci si potrà recare in un bancomat come nulla fosse, inserire una particolare carta o digitare un codice specifico e svuotarlo, il tutto senza dare minimamente nell’occhio.

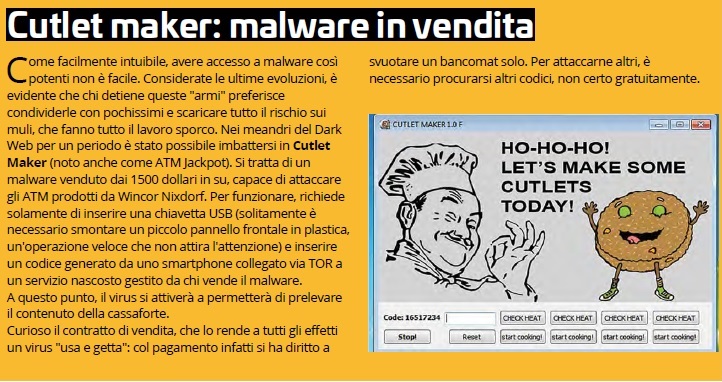

ATM malware- una vera e propia industria

Violare un bancomat può essere questione di 10 minuti, come abbiamo visto, ma è solo l’ultimo passo di un lavoro dietro le quinte molto più complesso che ha richiesto anni: trovare le vulnerabilità e creare i relativi

exploit. Chiunque abbia un minimo di abilità manuale e qualche complice può scassinare la serratura di un bancomat e installarci sopra il software, ma per scriverlo è necessario tempo e competenza. Che, a quanto pare, gli hacker vogliono vedere ricompensata profumatamente. Se pensavate che questi sofisticati virus siano creati dalla stessa persona che poi va a prelevare il contante vi sbagliate di grosso: sarebbe troppo rischioso, considerata soprattutto la modica cifra che si può ricavare da ogni singolo colpo.

Un bancomat infatti non farà mai prelevare più di 40 banconote a sessione.

Per massimizzare i profitti,chi ha creato questi malware ha organizzato una complessa rete di “muli”, corrieri che si recano nei bancomat precedentemente compromessi a ritirare il denaro. Le procedure variano a seconda dello specifico malware installato ma tutti sono accomunati da un

particolare: al corriere non basta digitare un codice per svuotare la cassetta. Deve anche inserire un OTP giunto tramite app, QRCode o SMS. In questa maniera, chi gestisce l’organizzazione verifica quanto effettivamente preleva ogni mulo che, tenuta da parte la sua fetta, dovrà versare il rimanente su qualche conto estero, solitamente passando tramite i tanti money transfer che rendono molto difficile il tracciamento.

Operando in questa maniera, è stato possibile organizzare colpi notevoli, come quello da 13.5 milioni di dollari ai danni della Cosmos Bank, tutti sottratti durante un week end. Inevitabilmente più di qualcuno è stato pizzicato per queste scorribande, ma quasi sempre si è trattato dei muli, l’anello più debole e meno pagato.

Per massimizzare i profitti, gli hacker si avvalgono di “muli”, migliaia di complici che fisicamente prelevano i contanti, trattengono una parte e spediscono il resto del denaro alle organizzazioni criminali

Quali sono i più conosciuti malware per bancomat?

Il primo virus che ha infettato dei bancomat è Skimer, che ha iniziato a

mietere vittime in Russia già dal 2007: inizialmente veniva installato manualmente tramite un CD bootable o una chiavetta USB, ma le ultime

incarnazioni sono state inserite attaccando la rete bancaria e non i singoli dispositivi. Oltre a permettere l’erogazione del denaro, dopo aver inviato il necessario codice, consente agli hacker di registrare tutte le informazioni delle carte di chi preleva normalmente dal bancomat violato.

Per recuperare i dati o prelevare è necessario inserire una carta

magnetica con informazioni specifiche: a quel punto l’attaccante

avrà accesso a tutte le nuove funzioni “speciali” del bancomat.

Nonostante l’età, è ancora sviluppato attivamente.

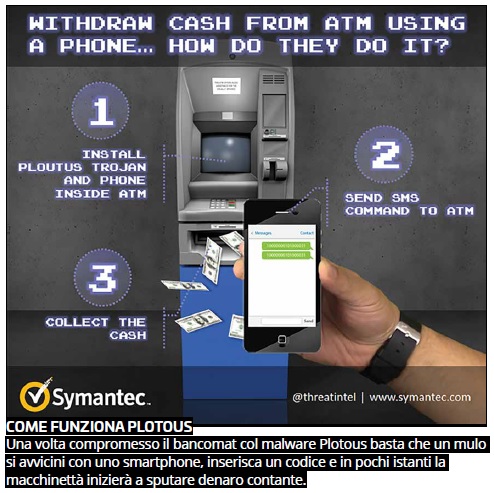

Plotous è un malware più recente – si parla del 2013 – e anch’esso viene installato tramite un CD o, nelle varianti del 2016, sostituendo direttamente l’hard disk con uno infetto. Inizialmente per attivarne le funzioni (banali: solamente l’erogazione del denaro) i malfattori dovevano trovare il modo di

connettere una tastiera USB o PS2 ma dal 2014 gli hacker lo hanno perfezionato.

Al momento della violazione del bancomat, infatti, viene collegato uno smartphone alla porta USB del computer dell’ATM: l’attaccante a questo punto non deve più collegare tastiere ma si limita a mandare un banale SMS per controllare le funzioni di Plotous. È stato usato per la famosa ondata di attacchi “jackpot” dell’ottobre 2017, in Messico e si sospetta che sia stato utilizzato per una serie di prelievi illegali anche negli USA nel gennaio

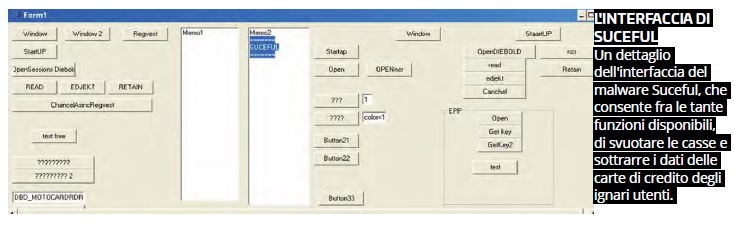

- Sono vulnerabili i bancomat di Diebold Nixdorf, anche quelli che montano sistemi operativi più recenti come Windows 10. Più sofisticato Suceful, scoperto nel 2015, che sfrutta le vulnerabilità del protocollo XFS.

- Al contrario dei precedenti, che si concentravano su ATM di produttori specifici (Diebold e Wincor Dixdorf, per la precisione), Suceful è

“multi-piattaforma”: li può colpire tutti. Una volta installato, può essere controllato direttamente dal pinpad del bancomat e unisce le funzioni di Plotous e Skimer. Non solo: permette di trattenere a comando le carte inserite (e naturalmente di espellerle), di copiarne i dati e – ovviamente – di dispensare denaro. Astuta la funzione che permette di disabilitare i sensori di sicurezza e gli allarmi del bancomat. - Ripper è molto simile a Suceful come funzioni ma è ancora più evoluto: disabilita le connessioni di rete dell’ATM e si autodistrugge, non lasciando alcuna traccia.

- Per attivarlo è necessario inserire una carta magnetica con dati specifici e, a quel punto, è pronto a erogare denaro. È stato utilizzato in un grosso colpo in Thailandia, che ha fruttato ai malfattori ben 12 milioni di Bath. Concludiamo la carrellata con Alice e Greendespenser, i più moderni che oltre ad avere praticamente tutte le funzioni dei

precedenti, inclusa l’autodistruzione, utilizzano l’autenticazione a due fattori per l’utilizzo. Così facendo, ogni volta che i muli fanno un colpo, tutti i dati sono noti anche all’organizzazione criminale, che può verificare che i loro “dipendenti” non si prendano

una percentuale più alta del dovuto.

LEGGI ANCHE: You Tube Premium Gratis