Avendo a disposizione i programmi giusti, il Sistema Operativo di Microsoft può diventare l’arma definitiva per un hacker

Il Sistema Operativo di Microsoft è certamente il più diffuso tra gli OS sul mercato: è preinstallato praticamente su ogni computer e notebook presenti nelle catene della grande distribuzione , vantando ancora oggi il primato nel settore dei Personal Computer. Purtroppo o per fortuna, dipende dai punti di vista Windows non è mai stato un punto di riferimento per chi si diletta di IT Security ed Hacking più in generale; grazie alla sua duttilità,rimane infatti GNU/Linux il sistema leader per gli sviluppatori del settore (e per alcuni, grazie alla shell UNIX, di riflesso anche per macOS). Ma l’Hacking è davvero un’esclusiva Linux? Scopriamolo insieme!

Linea di comando

Uno dei grandi “limiti” che da sempre ha avuto Windows nei confronti dell’OS del Pinguino è stata l’assenza di una Shell Linux-like: detto più semplicemente, manca quel programma che permette di lanciare comandi da “terminale”

attraverso gli standard Unix. Se abbiamo bisogno di un’interfaccia più familiare, oppure stiamo seguendo una guida o ancora detestiamo il “prompt dei comandi” di Windows, troveremo Cygwin ( https://www.cygwin.com ) che fornisce l’intera suite GNU e altri programmi opensource presenti già nelle distribuzioni GNU/Linux. In alternativa c’è anche MinGW ( http://www.mingw.org/ ).Se dovessimo avere la necessità di collegarci tramite protocolli Telnet o SSH dovremo rifornirci anche di un client adeguato: i migliori sono PuTTY ( https://www.putty.org ) e il fork KiTTY ( http://www.9bis.net/kitt ), entrambi disponibili per Windows. information gathering Il primo approccio ad un attacco informatico non può essere definito tale se non viene effettuata una meticolosa ricerca di tutte quelle informazioni che possono rendere vulnerabile il target. Tra i nuovi arrivi citiamo l’ottimo FaradaySEC ( https://www.faradaysec.com ), una new-entry nel settore che sta riscuotendo un buon successo grazie ad un’interfaccia semplice e un’edizione Community capace di soddisfare le esigenze dei più. Ma quando il gioco si fa duro ecco venirci incontro Maltego ( https://www.paterva.com/web7/index.php ) l’immortale suite per ricercare informazioni su un target in maniera automatizzata grazie ai Transforms pre-installati; essendo scritto in Java è anche multi-piattaforma, Windows compreso!

Port scanner

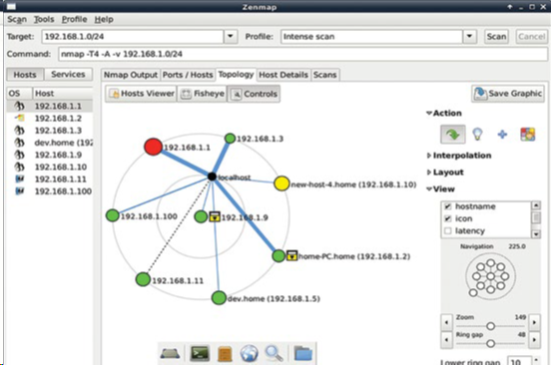

Nato come esclusiva Linux e poi dal 2000 disponibile anche per Windows, Nmap è ancora oggi il punto di riferimento per chi vuole effettuare portscan e determinare così i servizi presenti sulla macchina target; alla pagina ufficiale del sito ( https://nmap.org/download.html ) sono disponibili i binari e l’installer in formato exe; assieme a Nmap possono essere installati anche Npcat (libreria per il packet sniffing), Zenmap (dotato di GUI) e Nping (generatore di pacchetti TCP/IP). Insomma, tutto il kit di sopravvivenza del sistemista (e dell’hacker) sono già disponibili per il Sistema Operativo di Redmond.

Zenmap: Unoi dei più completi Security Scanner a interfaccia grafica e multipiattaforma

Hacker con Windows?

Protocol analyzer

Nella vita di tutti i giorni di un hacker può risultare indispensabile un software che consenta di analizzare il traffico live, catturando pacchetti e filtrandoli tramite una comoda interfaccia grafica. Disponibile per qualunque Sistema Operativo e in grado di supportare diverse porte (Ethernet, IEEE 802.11, Bluetooth, USB etc…) e protocolli di ogni tipo, Wireshark ( https://www.wireshark.org ) dal 1998 ad oggi rimane il miglior software di protocol analysis sul mercato. Volete un motivo in più per scaricarlo? È gratis! Se poi vogliamo qualcosa pensato per l’injection in tempo reale perché non provare Bettercap ( https://www.bettercap.org )? Anch’esso standard e oltretutto di origini italiane!

Hacking del wifi

Il vero hacker sa come analizzare una rete Wi-Fi e, all’occorrenza, bucarla per ottenerne l’accesso. In tanti conoscono Aircrack ( https://www.aircrack-ng.org ), una suite tools pensata per effettuare test di sicurezza sulle reti Wifi; grazie all’integrazione dei più comuni algoritmi di cracking e ai programmi integrati come airodump (per catturare i pacchetti), aireplay (per iniettare pacchetti) e airdecap (per decifrare i file catturati) è possibile tentare di forzare qualunque connessione Wi-Fi a/b/g cifrata in WEP e WPA (1 e 2)! In pochi sanno che il programma è disponibile anche per Windows, tramite un’app .exe scaricabile dal sito ufficiale. Non dimentichiamo di usare una chiavetta o card Wi-Fi con il supporto al monitor mode!

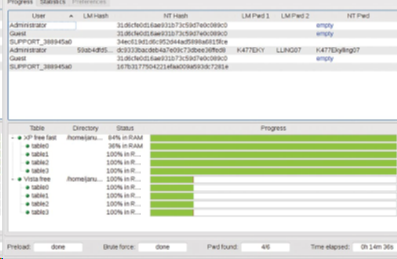

Recupero password

Ci sono cose che nell’IT Security fanno la felicità di un cybercriminale: una di queste è l’ottenere la password di un target e, per farlo, esistono programmi in grado di aiutare a raggiungere questo scopo. Se abbiamo accesso a una macchina Windows, e vogliamo testare la sicurezza delle password in locale, possiamo provare a craccarle con Hash Suite ( http://hashsuite.openwall.net )

Glossario di base

Gnu/Linux

Sistema Operativo Opensource basato sull’OS GNU (ideato da Richard Stallman) che integra il kernel Linux (ideato da Linus Torvalds)

Shell

Parte del sistema operativo che permette di interagire con il sistema stesso, impartendo comandi e richiedendo l’avvio di altri programmi.

Gui

Graphic User Interface, ovvero l’interfaccia grafica che permette di utilizzare un programma senza dover impostare parametri testuali.

Anche chi usa Windows può navigare in sicurezza con Tor Browser

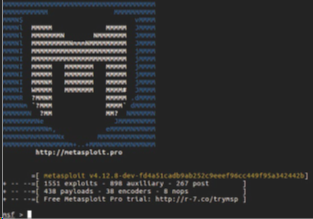

Arriva su Windows lo strumento di pentesting per scrivere velocemente exploit

oppure ophcrack ( http://ophcrack.sourceforge.net/download.php ), tool che permettono di verificare la complessità delle password (e, in caso siano facili da indovinare, anche ottenerle a in formato clear). E se il target è remoto? Allora affidiamoci a THC Hydra ( https://github.com/maaaaz/thc-hydra-windows ) lo storico bruteforcer in grado di supportare più di 50 protocolli tra cui Telnet, HTTP, HTTPS, FTP, SMB, Database e molto altro! A completare il nostro kit di Password Auditing troviamo il celebre programma che permette di crackare password cifrate in hash John The Ripper ( https://www.openwall.com/john ).

Vulnerability scanner

Ci siamo! È il momento di testare le vulnerabilità presenti in un target: cosa possiamo usare sotto Windows? Iniziamo dall’ottimo WASSF ( http://www.arachni-scanner.com ) che offre un framework scritto in Ruby e che consente di effettuare Vulnerability Assessment ai danni di qualunque target che fa uso di applicazioni web (come, ad esempio, un sito web). Sempre sull’onda dei Web Vulnerability Scanner citiamo il classico Nikto2 ( https://projects.giacomodrago.com/nikto-win ) scritto in Perl ma distribuito in versione pacchettizzata e portatile tramite progetto fork.

Eppure non sarebbe mai hacking puro se tra le fila della nostra security suite non ci fosse Metasploit Framework ( https://www.metasploit.com ) da quest’anno disponibile anche in versione installer.exe: il noto strumento di pentesting ci consentirà di scrivere velocemente exploit e di automatizzare attacchi in modo efficiente. Grazie al numero di exploit per le più comuni vulnerabilità, un’archivio di payloads invidiabile e il supporto della community ufficiale e non, è sicuramente il programma di riferimento per qualunque attacco di natura informatica vi possa venire in mente! Se non siete dei fan di Metasploit per la sua talvolta astrusa interfaccia da linea di comando (sebbene sia presente anche la versione Metasploit Free con GUI)

Un nuovo programma sta da poco concorrendo al titolo di miglior framework di sicurezza: stiamo parlando di ExploitPack ( http://exploitpack.com ) una suite scritta in Java che offre un’intefaccia grafica dedicata e raccoglie tutto ciò che di buono abbiamo visto su Metasploit Framework; essendo scritto in Java, è compilato e distribuito per tutti i Sistemi Operativi in commercio. Essendo gratuito, merita almeno una possibilità!

Anonimato e deep web

Non pensiamo che sia il caso di nascondere tutte le nostre attività hacker da occhi indiscreti? Come non citare dunque Tor ( https://www.torproject.org ) il noto programma di navigazione anonima strutturato “a cipolla” che permette di navigare nell’Anonimato del Surface/Deep Web senza troppi rischi. Ricordiamo poi anche I2P

( https://geti2p.net/it ) e Freenode ( https://freenode.net ) che permettono di interagire con un mondo sommerso di dati non disponibili nel Web comune.

Crittografia e password managerI nostri dati sono al sicuro? Nel dubbio, è sempre bene fare affidamento a programmi di crittografia affiancati a una buona passphrase. Potremmo voler cifrare i dischi attraverso la funzionalità di Bitlocker integrata in Windows, oppure affiancare strumenti di terze parti come l’ottimo Veracrypt ( https://www.veracrypt.fr ) o lo standard di GNU GPG4win ( https://gnupg.org/download ). Per memorizzare invece le nostre password attraverso un’unica, master password possiamo usare LastPass ( https://www.lastpass.com/it ) e 1Password ( https://1password.com/it )

che integrano anche le estensioni per i più popolari Web Browser, con tanto di funzioni di auto completamento, security audit e molto altro. Merita attenzioni anche KeePass ( https://keepass.info ), programma opensource, veloce e facile da usare, oltre che multipiattaforma.

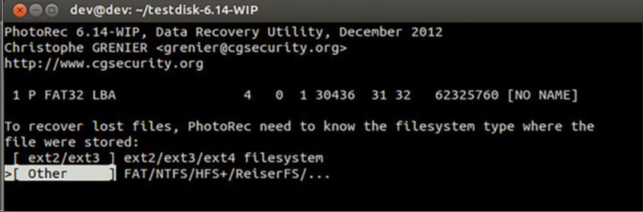

Digital forensics

Quando si parla di Digital Forensics ci si riferisce a quella branca della ricerca che consiste nell’estrarre dati da contenitori che, apparentemente, non hanno nulla di pericoloso per la privacy. Non basta infatti cancellare un file per renderlo irrecuperabile! Attraverso un programma come Photorec ( https://www.cgsecurity.org/wiki/PhotoRec_IT ) saremo in grado di recuperare non solo quel file… ma anche quelli scritti precedentemente nella partizione! Dai produttori di CCleaner possiamo poi provare anche Recuva ( https://www.ccleaner.com/recuva ) che offre un’interfaccia più user-friendly, oltre che essere naturalmente progettato esclusivamente per Windows. Consigliamo inoltre di provare Puran File Recovery ( http://www.puransoftware.com/File-Recovery.html ), IO bit Undelete ( https://www.iobit.com/it/iobitundelete.php ) e UNDELE TE 360 ( http://www.undelete360.com ). Ma Digital Forensics non è solo recuperare file cancellati: molti file contengono informazioni aggiuntive, ad esempio le foto e i video possono contenere dati sul tipo di corpo macchina utilizzata, sulla cache lasciata in memoria o addirittura sulla posizione geografica memorizzata dal modulo GPS integrato di alcuni smartphone! Tali informazioni possono essere estratte attraverso programmi come ExifTool ( https://www.sno.phy.queensu.ca/~phil/exiftool/ ) o Exiv2 ( http://www.exiv2.org ),sebbene quest’ultimo sia disponibile solo tramite Cygwin o MinGW

Database audit

Per fare un Pentest efficace è fondamentale uno strumento in grado di effettuare audit su un Database: tale pratica consiste nell’effettuare una serie di test automatizzati per capire se la Web App, collegata a un DBMS, è vulnerabile a qualche tipo di attacco. Lo strumento di riferimento è indubbiamente sqlmap ( http://sqlmap.org ), un software scritto in Python e dunque installabile laddove sia presente un interprete di tale linguaggio di programmazione, come appunto succede con le ultime versioni del Sistema Operativo Windows.

Protezione

È ancora utile avere un Antivirus oggi? C’è molta discussione sulla reale necessità di averne uno: ciò che sappiamo però è che sono ancora molto popolari e potrebbero intercettare file che un cybercriminale ha preparato prima di infettare la vittima. Passando tra i vari Antivir, AVG, Avast eco. consigliamo di tenere sempre sotto d’occhio VirusTotal ( https://www.virustotal.com ) che nasce come servizio web ma offre e integra il nostro Sistema Operativo Windows attraverso un Uploader (non più supportato dal team) e dalle estensioni disponibili per i più comuni Web Browser in circolazione.

Reverse engineering

A differenza degli altri settori, fare Reverse Engineering con Windows è il modo migliore per lavorare: esistono software di ogni tipo tra cui il Disassembler e Debugger di riferimento IDA Pro ( https://www.hexrays.com/products/ida ). IDA Pro è in grado di supportare molti tipi di eseguibili, una gran varietà di processori e sistemi operativi. Esistono inoltre diversi plugin che permettono di scovare le funzionalità di un software, capirne l’architettura e, ovviamente, distribuire eseguibili modificati (come ad esempio le crack o eventualmente la progettazione di un keygen). Altri programmi pensati per il Reverse Engineering disponibili per Windows sono Explorer Suite ( https://ntcore.com/?page_id=388 ), API Monitor ( http://www.rohitab.com/apimonitor ) e Hiew http://www.hiew.ru ).

Interceptor proxy

Effettuare test ai danni di Applicazioni Web significa anche dover analizzare il traffico HTTP e all’occorrenza modificarle a nostro piacimento prima di inoltrarle al target. In Windows ad esempio troviamo Burp Suite ( https://portswigger.net/burp ), una suite che offre strumenti di scanning, bruteforcing e fuzzing: in sostanza crea un tunnel nel nostro PC (solitamente alla porta 8080) a cui collegheremo il browser. Attraverso questa caratteristica possiamo analizzare richieste e risposte HTTP, iniettando valori diversi e automatizzando attacchi all’occasione. Un’ottima alternativa è indubbiamente OWASP ZAP ( https://www.zaproxy.org ), prodotto opensource per Windows.

Editor

Un buon Hacker deve saper anche programmare (oltre che naturalmente avere gli strumenti giusti): essere un utente Windows può offrire anche qualche vantaggio, come la possibilità significa avere la possibilità di utilizzare

Notepad++ ( https://notepad-plus-plus.org ), probabilmente l’editor più veloce e facile della sua categoria. Anche Adobe da parte sua ha rilasciato un ottimo editor: Atom ( https://atom.io ) che abbiamo trovato perfetto per chi è alla ricerca di una forte customizzazione e richiede l’uso su più macchine, grazie al suo modello multipiattaforma e opensource. Se invece preferiamo provare l’ebrezza dell’editor supremo, dello standard di riferimento di ogni sistemista che si rispetti, allora dovremo imparare e non sarà per nulla semplice – ad usare Vim ( http://www.vim.org ). Concludiamo questa lista accennando a Visual Studio Cod https://code.visualstudio.com un vero e proprio IDE dall’ottima fattura e configurabile con la maggior parte dei linguaggi di programmazione. Oltre ad essere Free, offre la possibilità di utilizzare un debugger interno e un supporto integrato alla linea di comando.

Virtual machine

Se poi Windows non basta si può sempre simulare una macchina GNU/Linux. Se proprio non vogliamo creare una partizione sul disco su cui installare Linux possiamo sempre fare affidamento a programmi gratuiti come VirtualBox ( https://www.virtualbox.org ) oppure freemium come vmware ( https://www.vmware.com/it.html ). Grazie a una Virtual Machine potremo creare i nostri ambienti in sand-box, in pratica testare qualunque programma o Sistema Operativo senza rischiare di intaccare quello centrale, ad esempio per la verifica dei comportamenti di programmi nocivi come possono essere Virus, Malware e così via.

LEGGI ANCHE: Posta certificata Hackerata

![Python per hacker: Tecniche offensive black hat di [Seitz, Justin]](https://images-eu.ssl-images-amazon.com/images/I/51XZtCeLo2L.jpg)